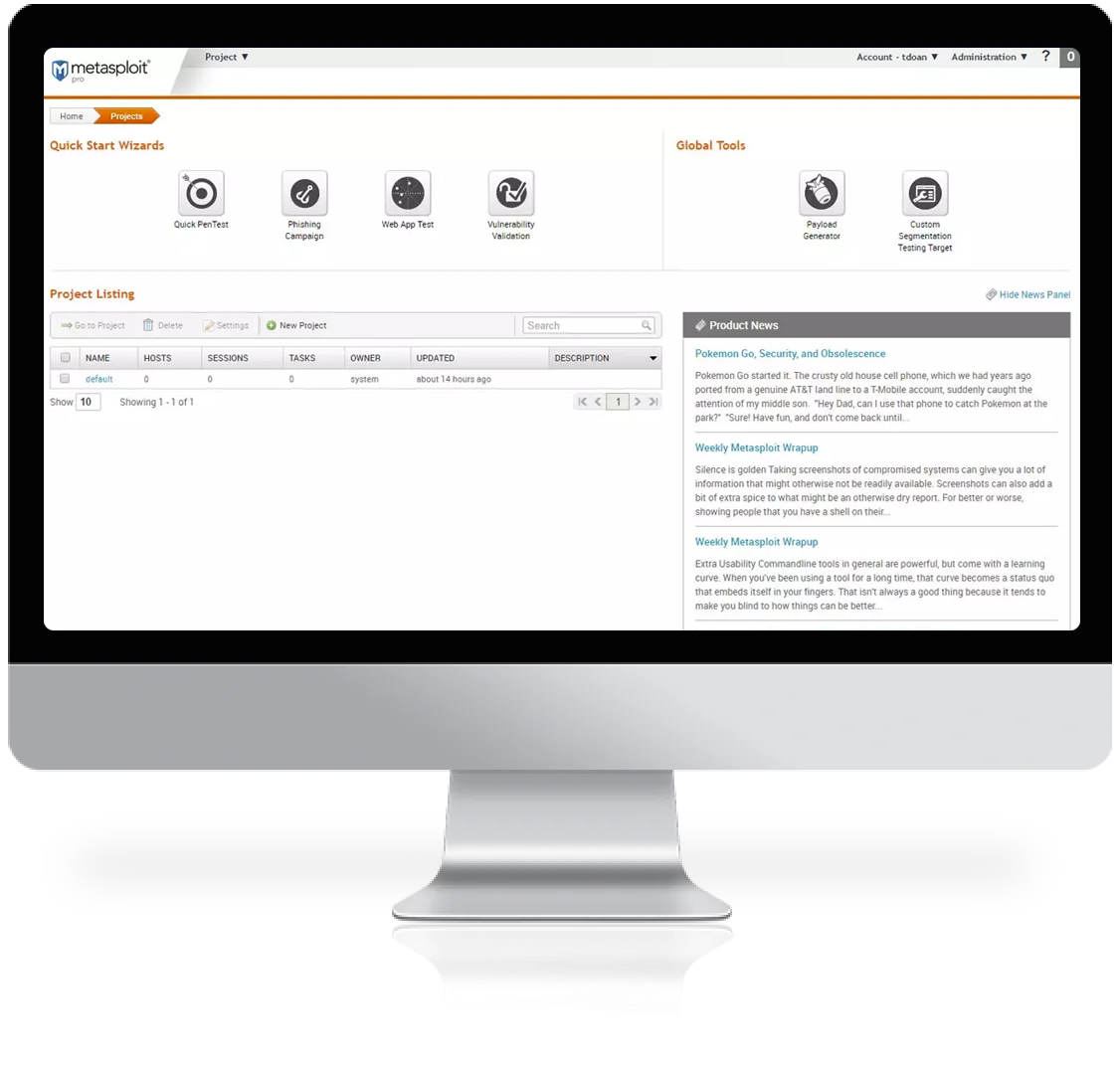

metasploit

セキュリティチームのためのペネトレーションテストソフトウェア

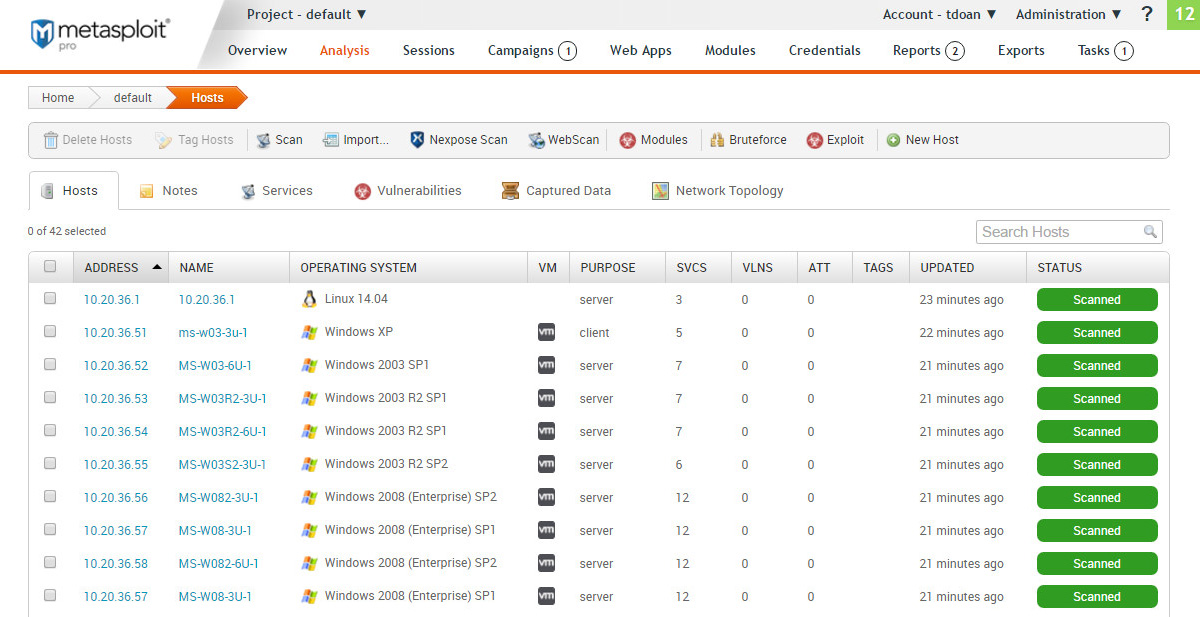

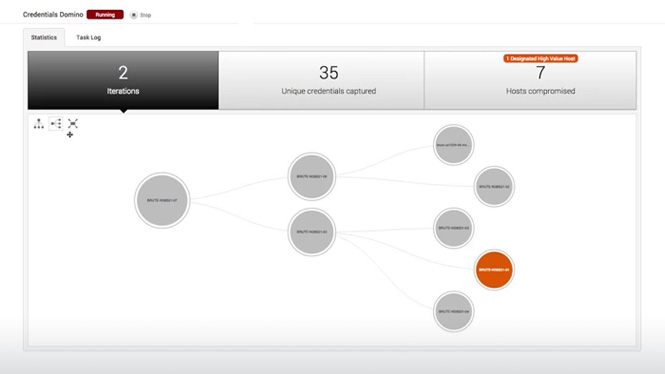

攻撃をシミュレートするペネトレーションテストツール

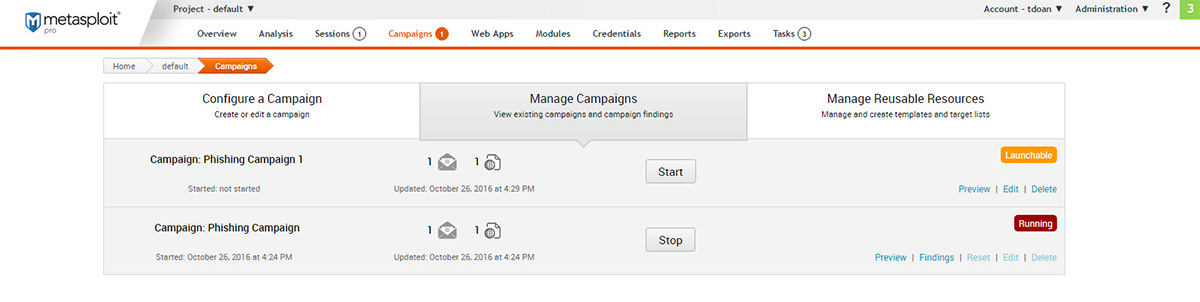

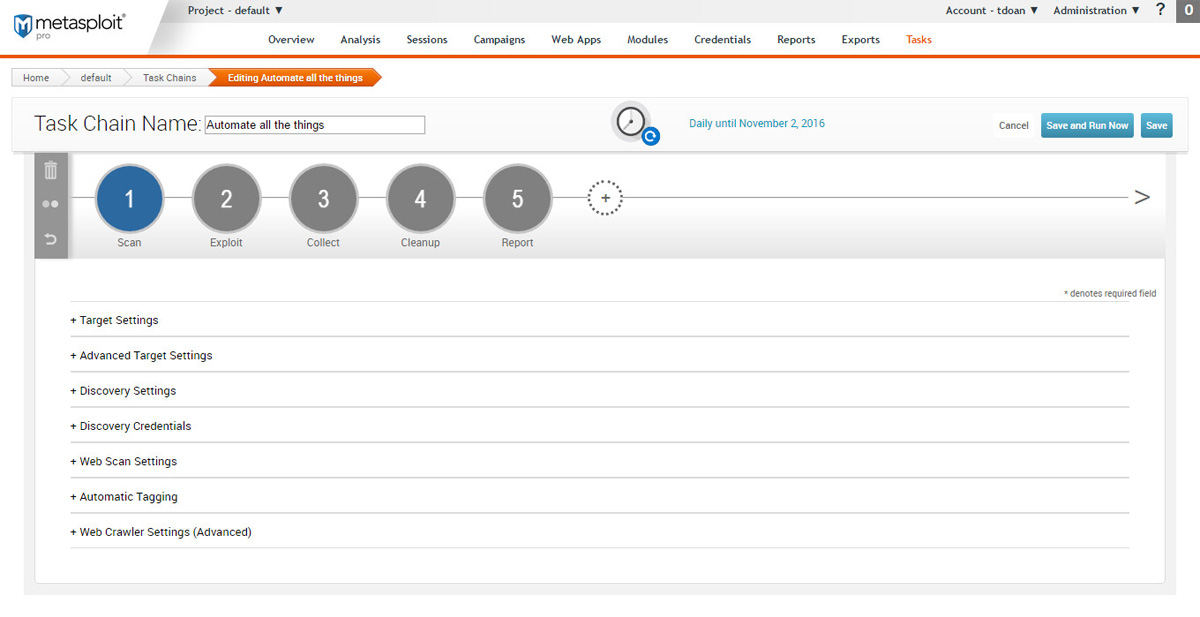

攻撃者は新たなエクスプロイトや攻撃の方法を常に編み出しています。Metasploit Proペネトレーションテストソフトウェアなら、攻撃者の目線で自社のシステムのセキュリティギャップを明らかにすることでセキュリティを強化できます。日夜、新たな攻撃手法が編み出されているエクスプロイトのデータベースを活用して、安全にネットワーク上で実際の攻撃をシミュレートし、実際に攻撃があった場合に備えた対策の強化が可能となります。